[BUUCTF]新年快乐

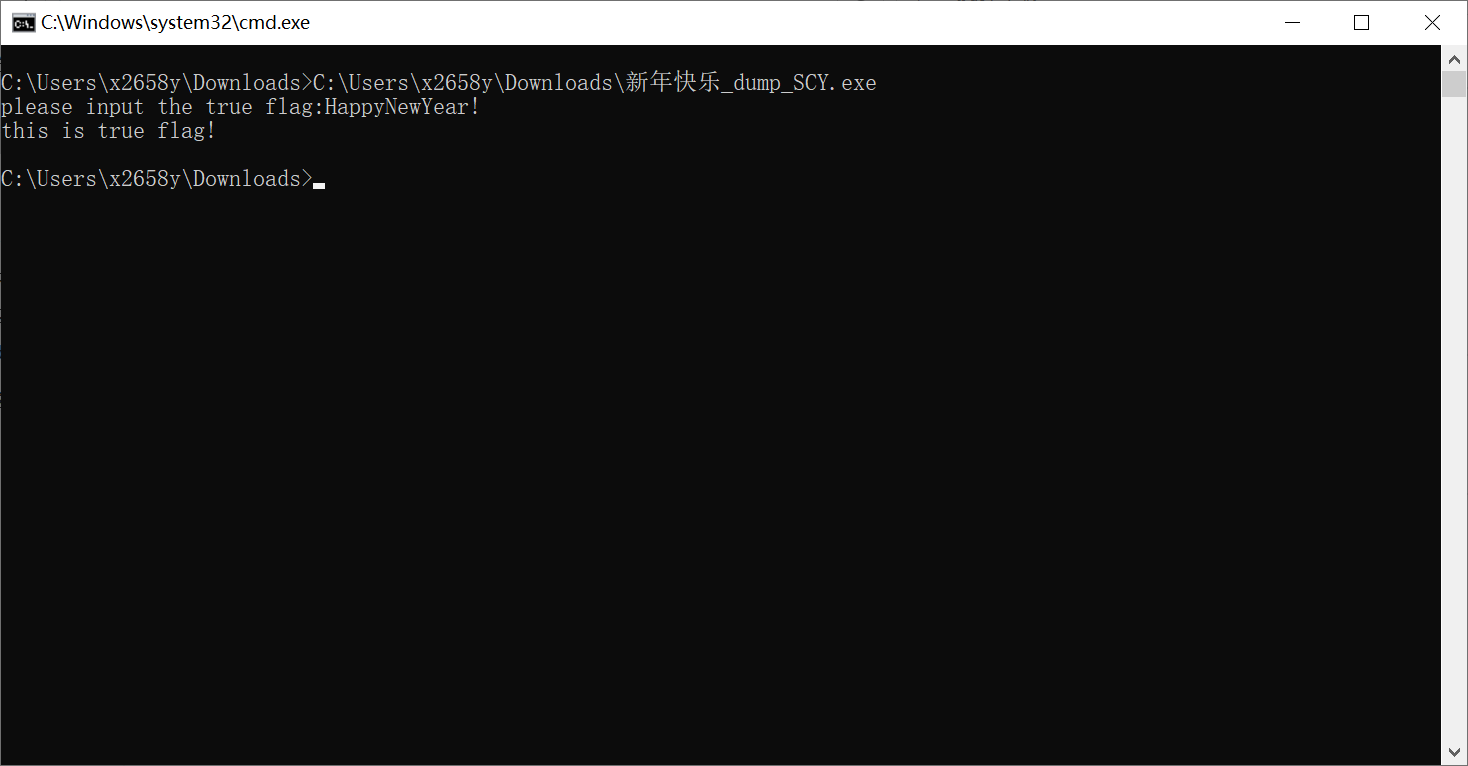

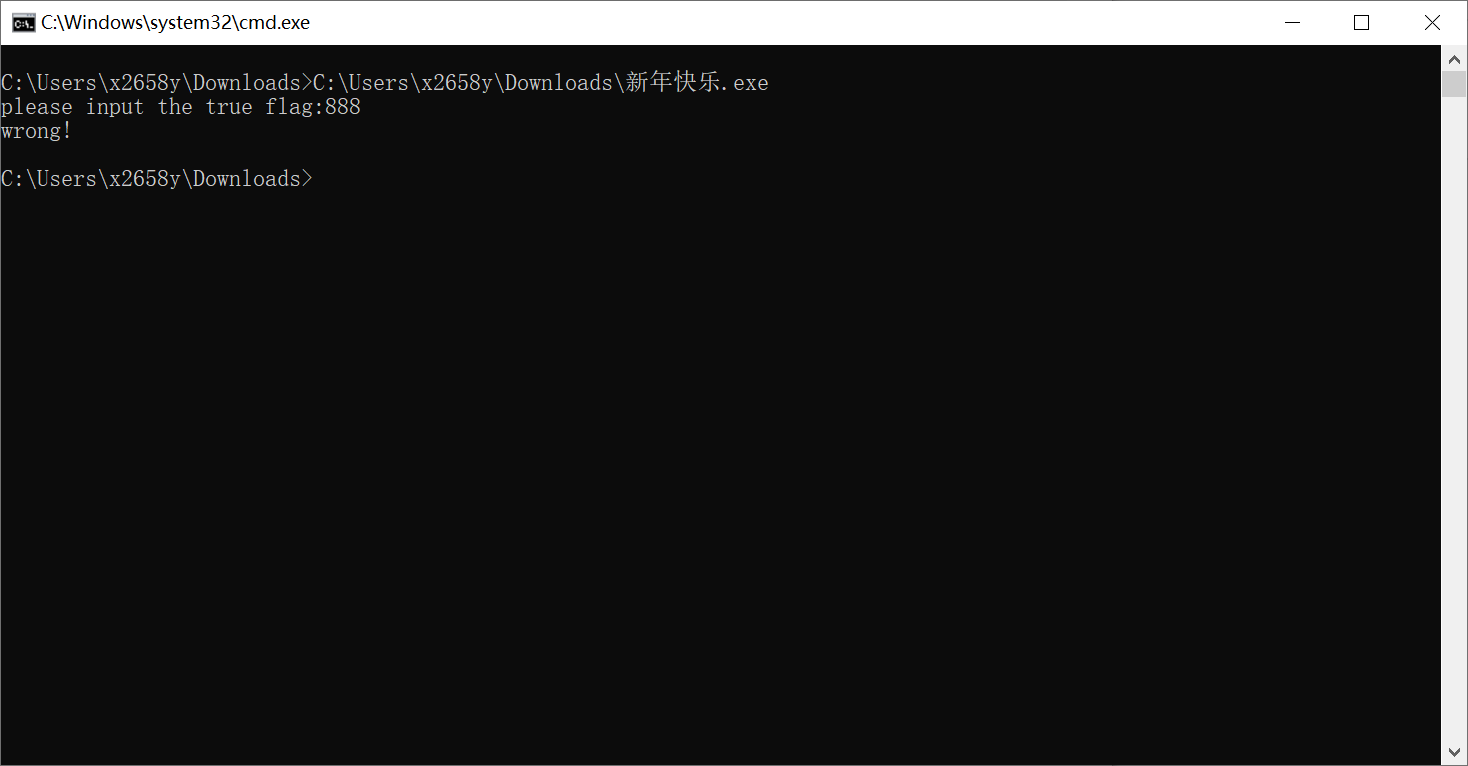

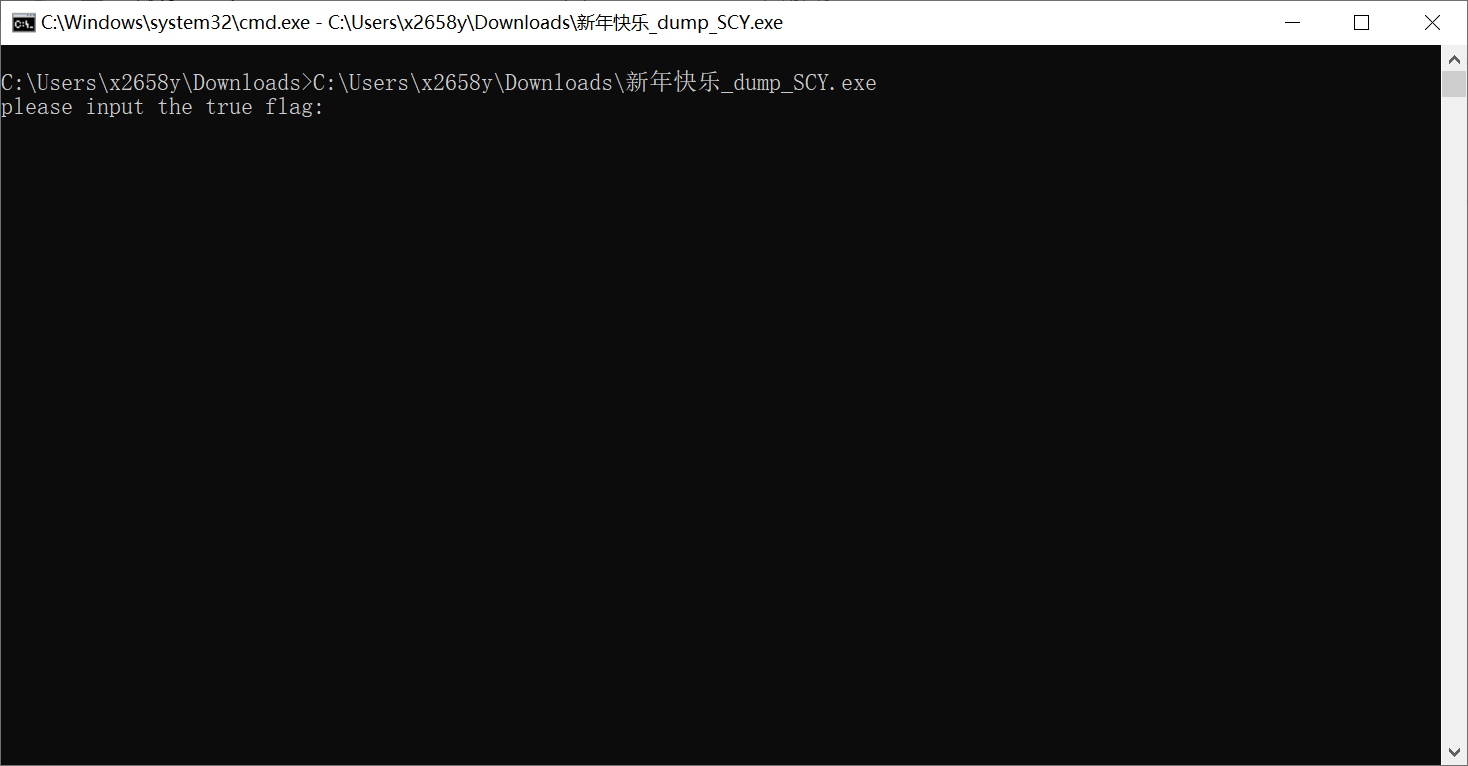

直接打开, 让输flag, 随便试一下

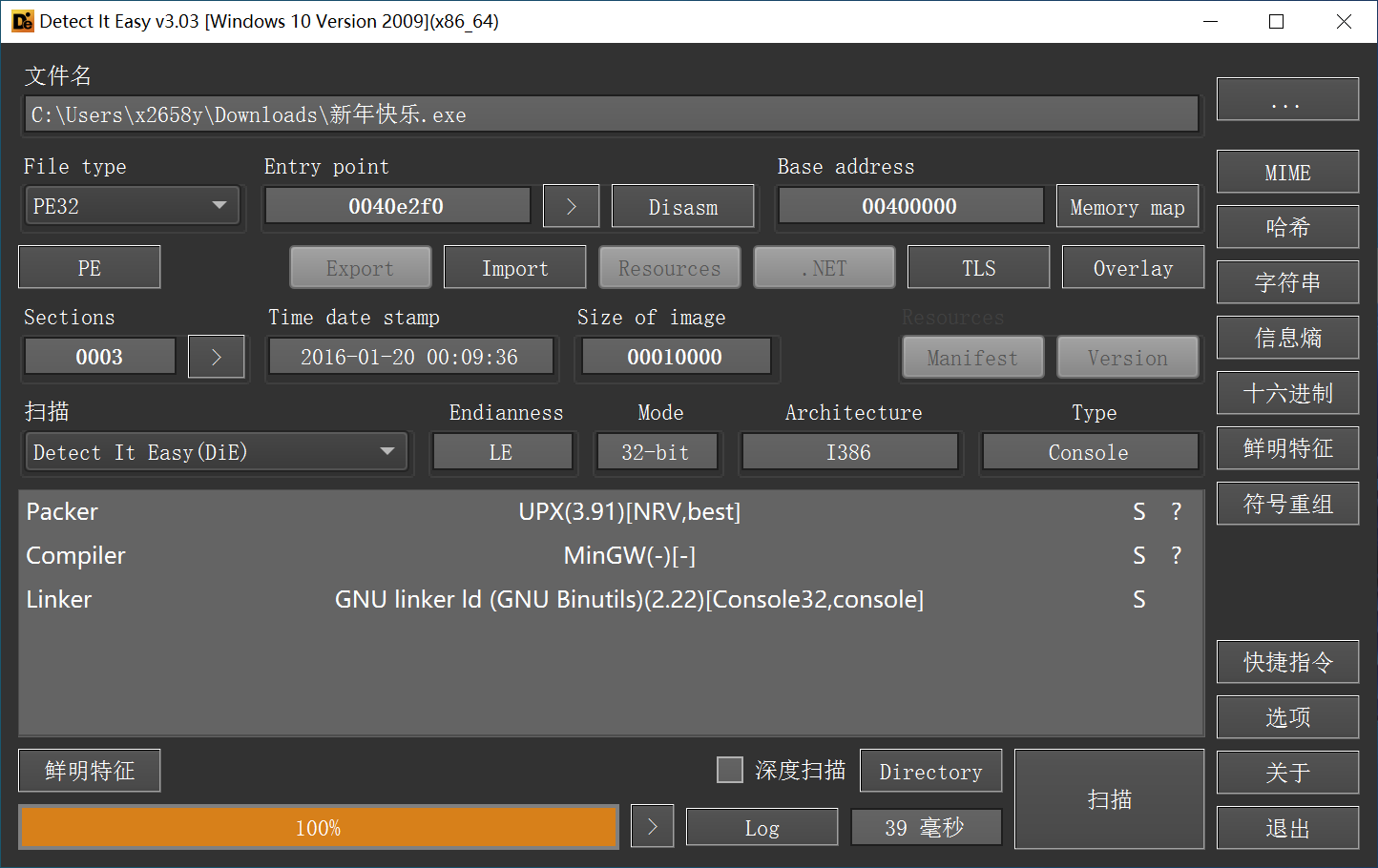

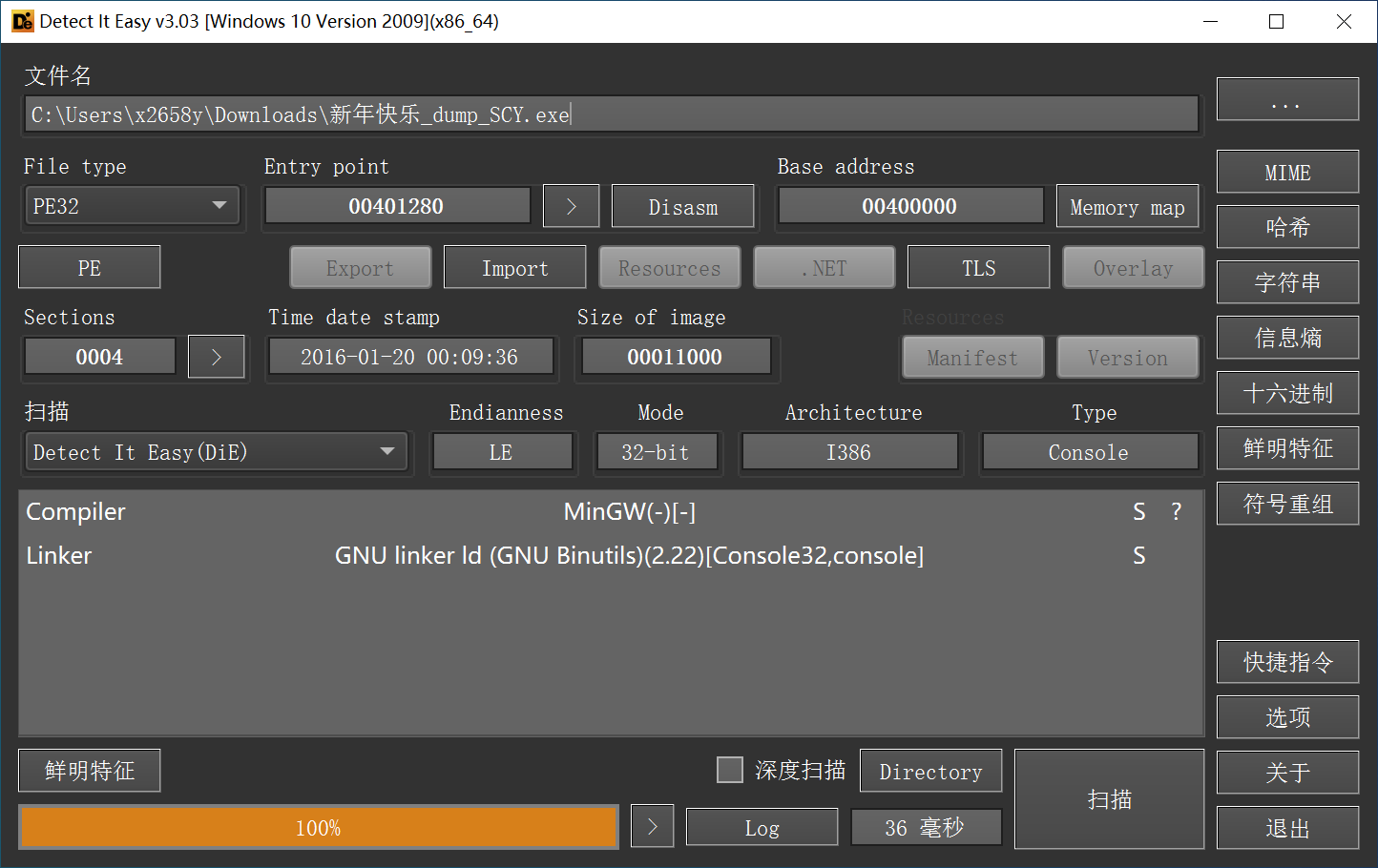

首先D.I.E查壳

D.I.E查壳工具: Github

可见是UPX壳, 就不上脱壳机了,

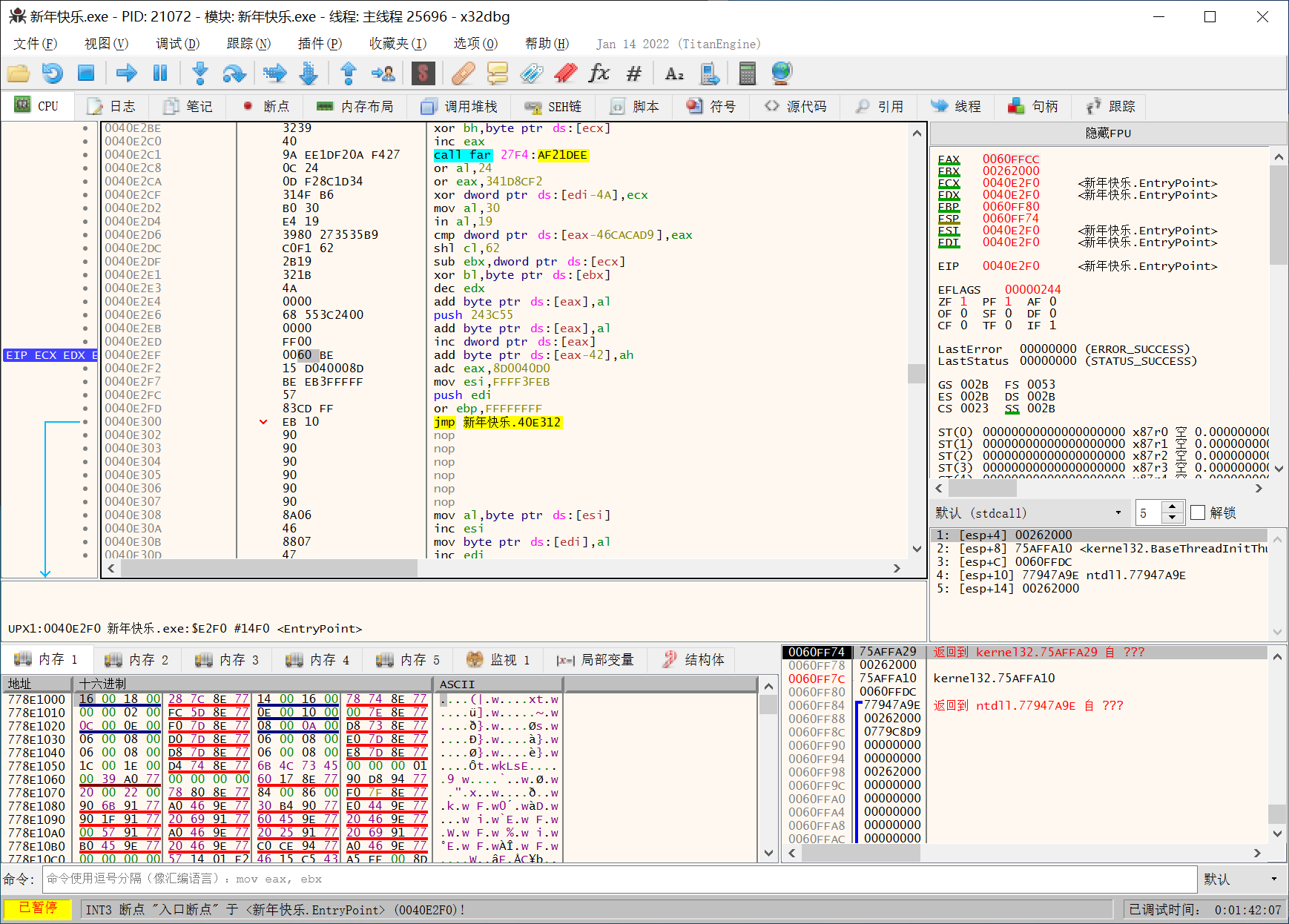

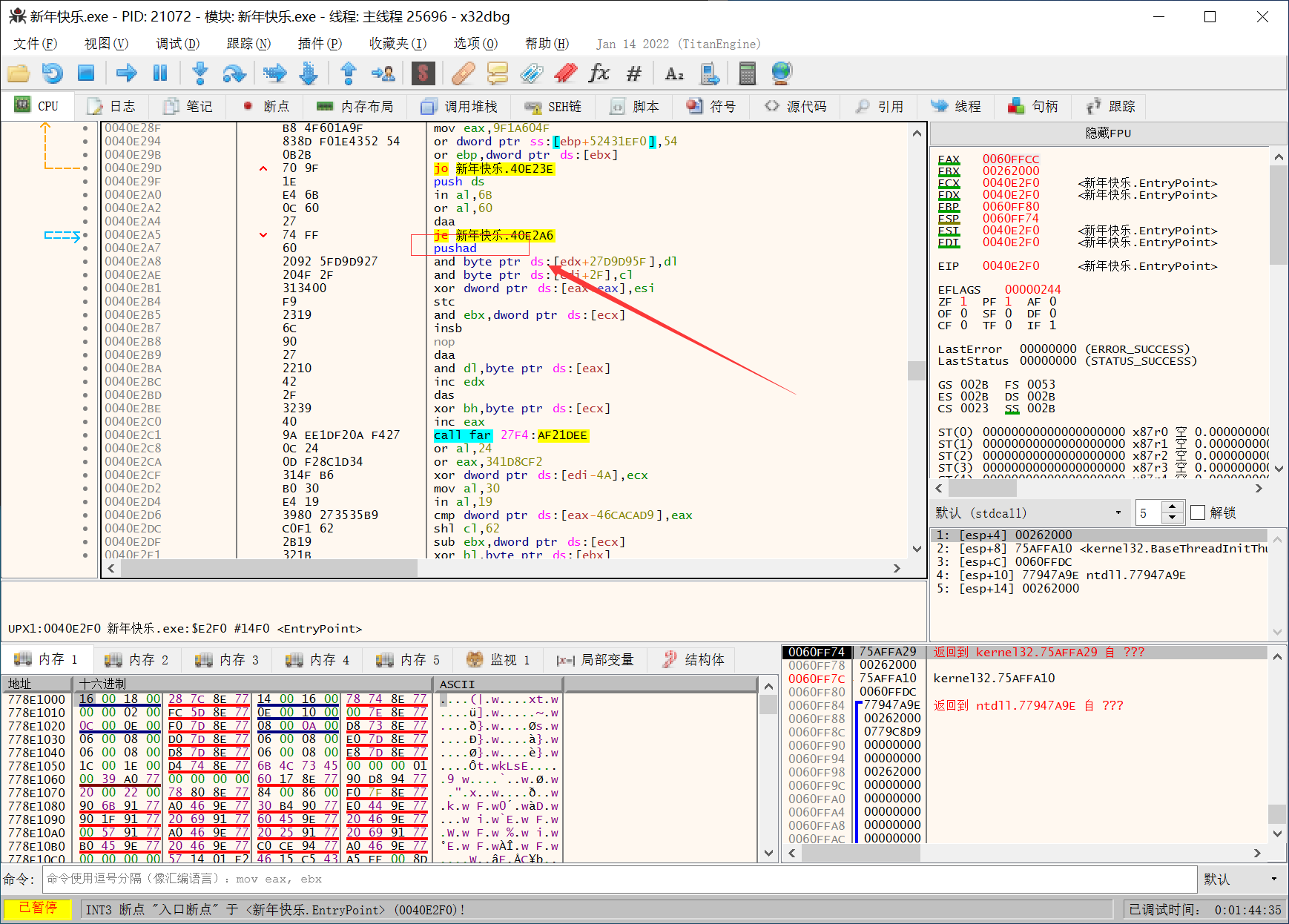

上x32dbg手工脱壳

从入口往上翻能看到pushad,

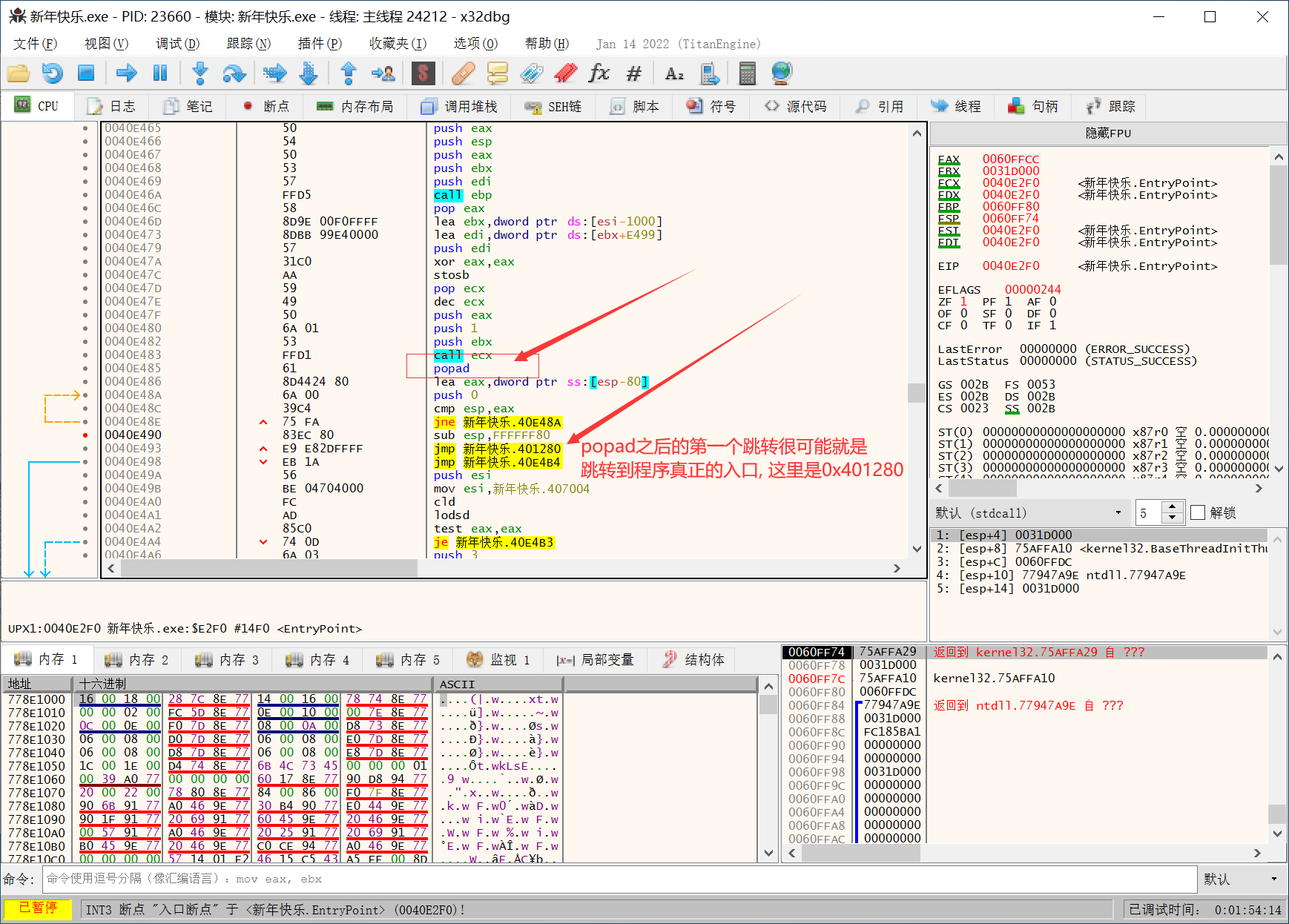

一般UPX壳的的pushad和popad隔得不远,

往下翻就能找到,也可以使用堆栈平衡法(esp定律法)来找popad

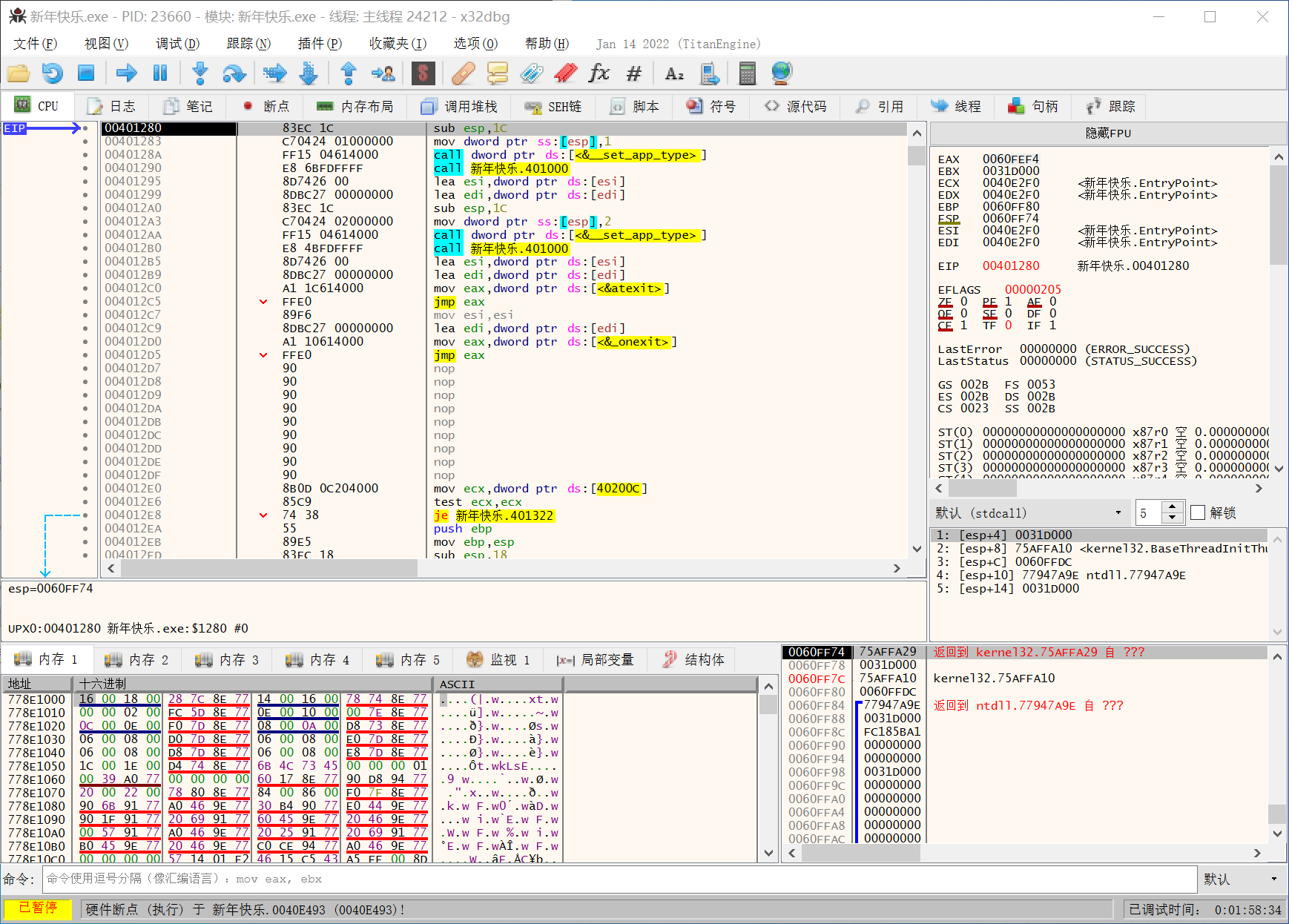

跟到0x401280里, 看起来没问题, 尝试脱壳,

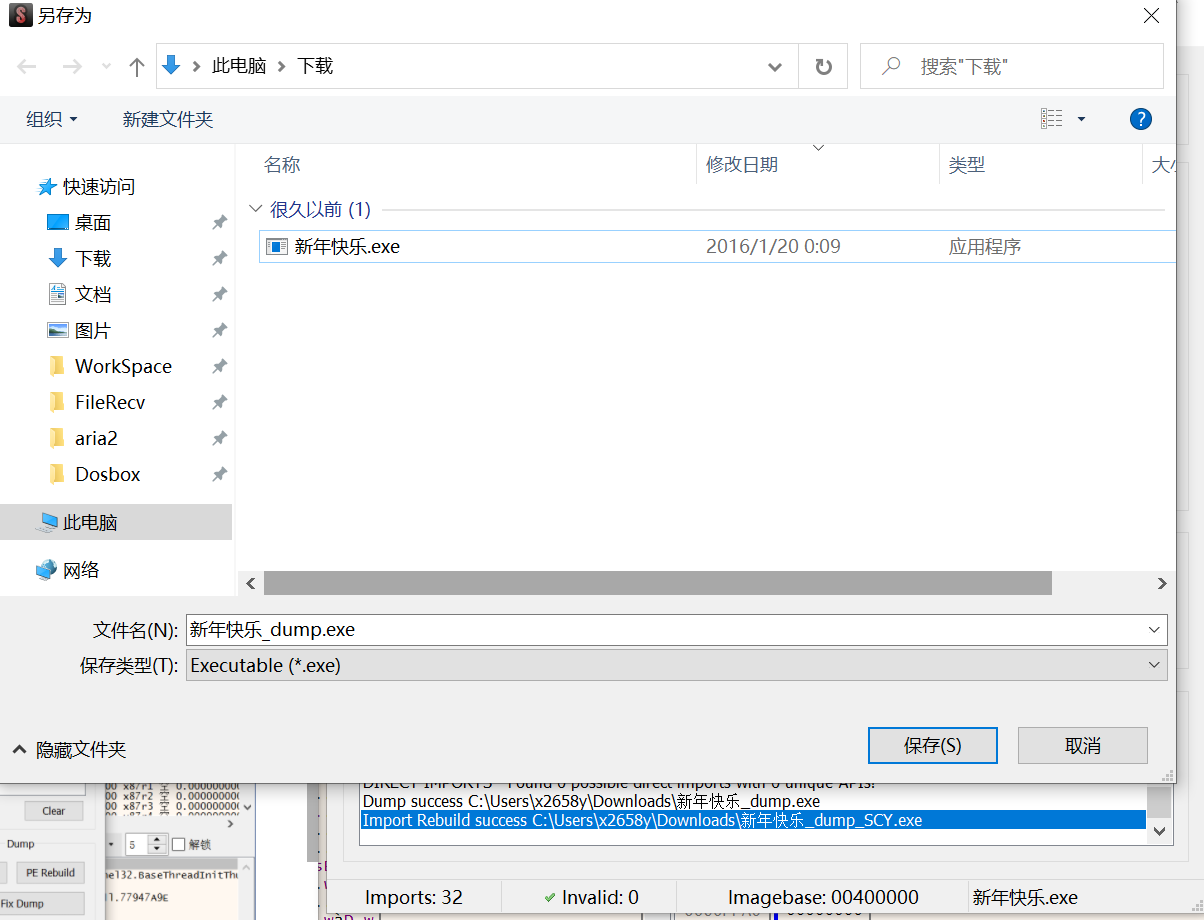

使用Scylla插件

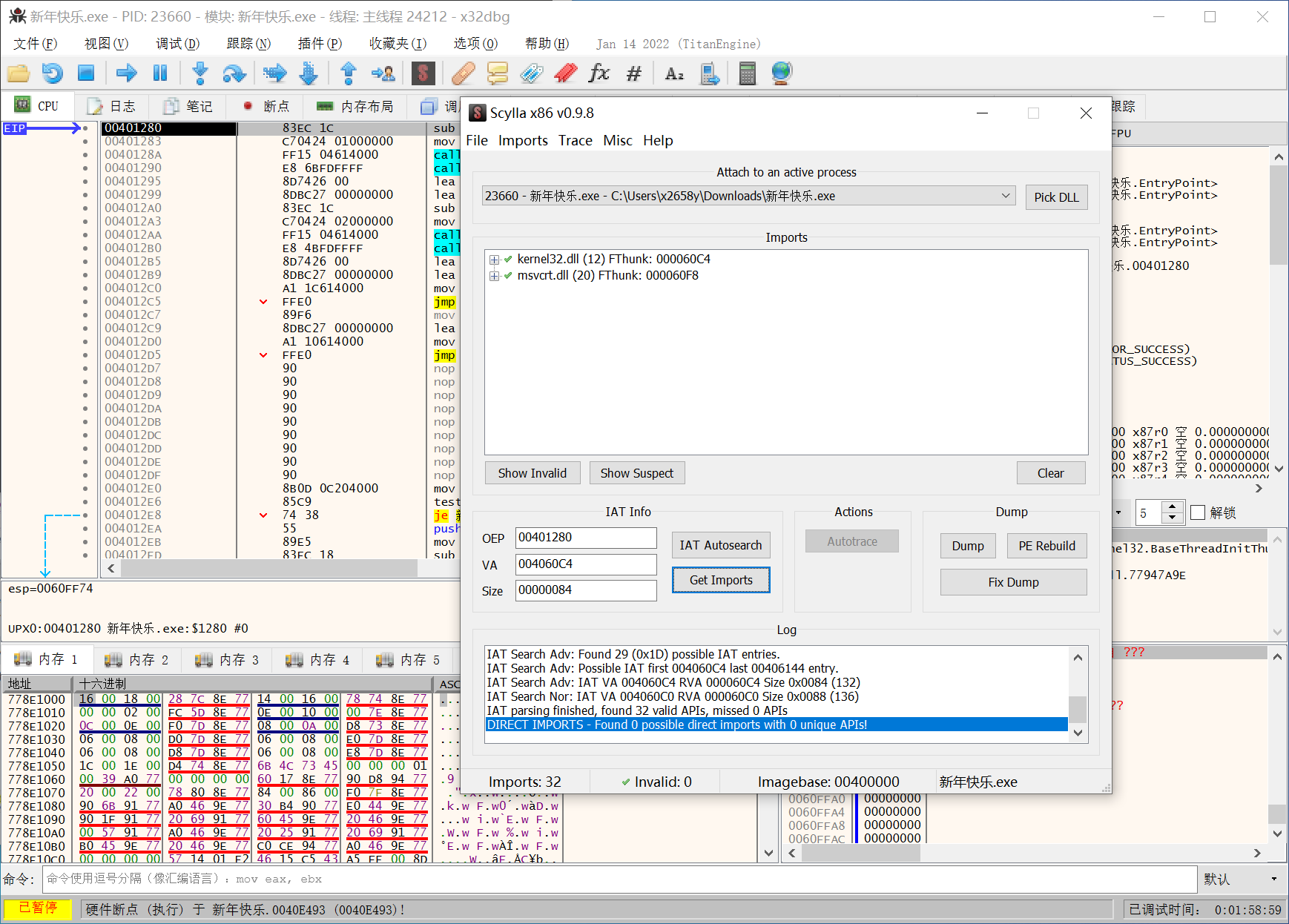

OEP设置为0x401280再IAT Autosearch,

再get import, 一切正常, dump出exe,

再fix dump刚导出的exe

尝试打开, 正常运行, 说明脱壳成功

再用D.I.E查看, 已经无壳了

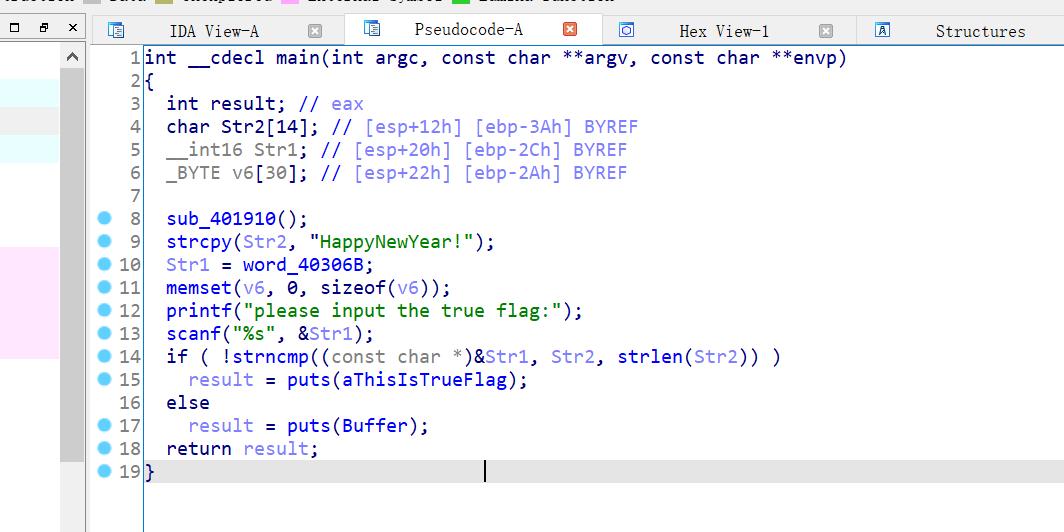

拖进IDA分析, F5查看伪代码,

就是比较输入与字符串"HappyNewYear!",

所以flag应该就是flag{HappyNewYear!}

验证, flag正确